Ce réseau d'espionnage a été découvert par les experts russes de Kaspersky en octobre 2012. il est surnommé the Red October’: a Global cyber-spy network, réseau d'espionnage/mouchard mondialisé

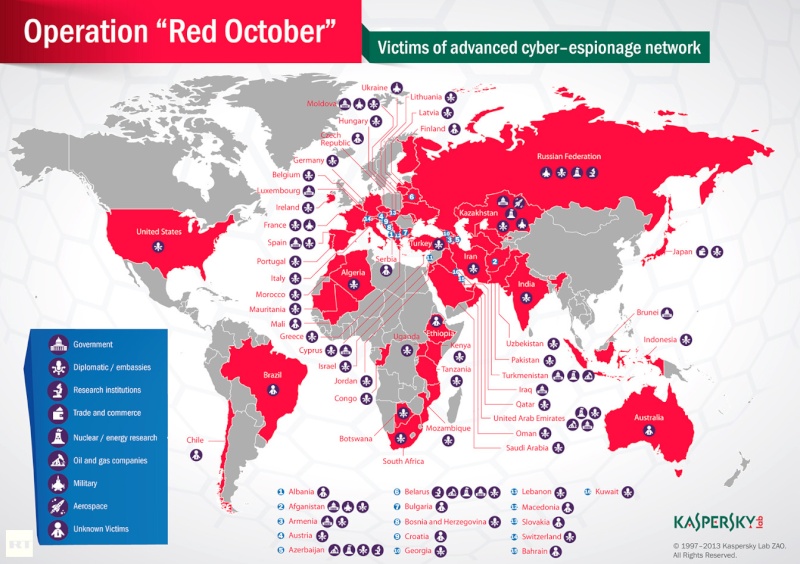

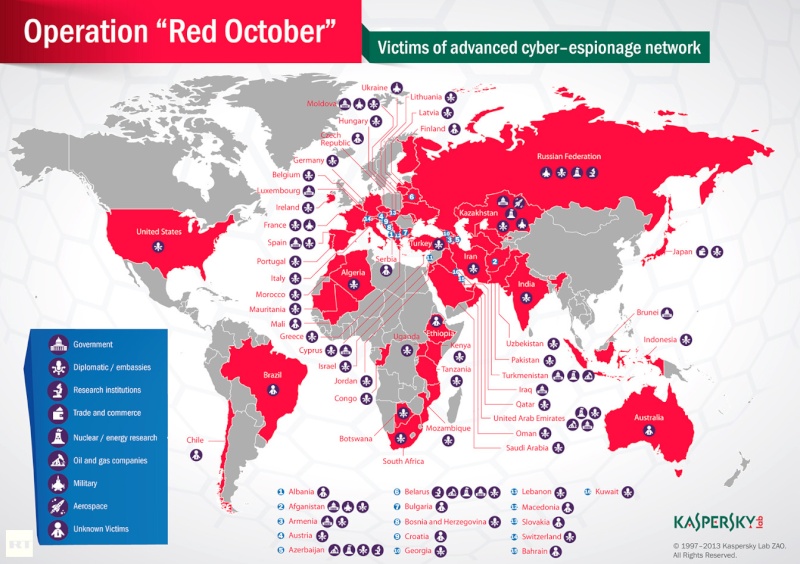

Tous les pays du monde sont ciblé avec une forte concentration de mouchard sur la Russie et les pays de l'ex URSS.

SOURCE:

http://rt.com/news/red-october-cyber-attack-network-000/

Un système sophistiqué de cyber-espionnage utilisant les réseaux informatiques diplomatique, des gouvernements et des organismes de recherche, ainsi que des industries de gaz et du pétrole, a été découvert par les experts de Kaspersky Lab en Russie.

Les cibles de ce système d'espionnage géant comprennent un large éventail de pays, et se concentrent principalement sur l'Europe, l'ex-républiques soviétiques et en Asie centrale - et en moindrer mesure en Europe occidentale et en Amérique du Nord.

"La majorité des infections sont en fait des ambassades des pays membres ex-URSS situées dans diverses régions comme l'Europe occidentale et même en Amérique du Nord - États-Unis ou il y a peu d'infections. Mais la plupart des infections sont concentrées autour de la Russie ", Vitaly Kamluk, expert en chef de logiciels malveillants Kasperky Lab, a déclaré à RT, ajoutant qu'en Europe, les pays les plus touchés sont apparemment Beligum et la Suisse.

En plus d'attaquer les postes de travail informatiques traditionnels, «Rocra '- un abrègement de« Octobre rouge », l'équipe Kaspersky a découvert que le réseau - peut voler des données de smartphones, des configurations réseau, parcourir des bases de messagerie et du réseau local, des serveurs FTP, et voler des fichiers sur supports amovibles, y compris des fichiers qui ont été effacé.

Contrairement aux autres systeme d'espionnage déjà connus et autonome , telles que le virus Flame (qui a permis en 2010 de ralentir le programme nucléaire iranien ) les attaques de Octobre Rouge semblent choisir avec soin ses cibles. Chaque opération est apparemment tirée par la configuration du matériel de la victime et de logiciels, la langue maternelle et même les habitudes d'utilisation des documents. ( c'est du délire totale)

Les informations extraites de réseaux infectés sont souvent exploiter dans le but de pénétrer d'autres systèmes ( comme les poupée russes). Par exemple, des données confidentiels volés ont été découvert dans des listes afin de cracker des acces par mot de passe ( méthode de crack par dictionnaires)

Pour brouiller les pistes, ces espions ont mis en place plusieurs passerelles pour éviter d’être facilement identifiés. Ils ont ainsi acheté une soixantaine de noms de domaine tous reliés à une dizaine de serveurs localisés en Allemagne et en Russie. Ces derniers envoyaient à leur tour les informations à trois autres serveurs “également installés dans ces mêmes pays”, d’après Nicolas Brulez. Enfin, tout en haut de cette pyramide, un dernier serveur “n’a malheureusement pas pu être identifié”, reconnaît cet expert de Kaspersky.

L'Emplacement du serveur malveillant qui controle ce réseau global reste inconnue. Une fois un ordinateur (ou un smartphone) infecté par une pièce jointe piégée dans un mail, le logiciel malveillant pouvait installer jusqu’à 34 modules ayant tous une fonction différente. “C’est du jamais vu jusqu’à présent”, affirme Alexei Chachourine.

Un certain nombre de modules ont été constamment présent dans le système qui exécute des tâches persistantes. Cela comprenait la récupération des informations à propos d'un téléphone, sa liste de contacts, historique des appels, agenda, messages SMS et de l'histoire, même la navigation sur internet dès qu'un iPhone ou un téléphone Nokia est connecté au système.

L'objectif des pirates consiste principalement à recueillir des informations et documents qui pourraient compromettre la sécurité des gouvernements, des entreprises ou d'autres organisations et organismes. En plus de se concentrer sur les agences diplomatiques et gouvernementaux à travers le monde, les pirates ont également attaqué les secteurs de l'énergie nucléaire et des multinationales, le secteur du commerce et de l'aérospatiale.

Aucun détail n'a encore été donnée quant à l'identité des agresseurs. Cependant, il existe de fortes preuves technique pour indiquer que les assaillants sont d'origines russophones, car les mots russes, y compris l'argot ont été utilisés dans les commentaires du code source des virus-programmes.

La plupart des attaques connues ont eu lieu dans les pays russophones. elles sont lié à la langue russe. Nous ne savons pas encore actuellement quel pays se cachent derrières ce réseau d'applications malveillants, mais nous sommes plus certains que les développeurs ont choisi la langue russe.

La langue est visible à partir de liens textuels qui sont extraits de l'application lors de la décompilation des executables. Certains de ces mots sont d'origine russe. Par exemple, le mot utilisé à l'intérieur d'un des malware décompilé présente le mot «zakladka« qui signifie "signet", qui pourrait signifier une référence à des fonctionnalités de portes dérobées dans un logiciel légitime ( il parle de portes dérobés déjà implanté dans les logiciels dans le but de faciliter l'espionnage ).

Voilà pourquoi nous pensons que ce travail a été utilisé par les développeurs de langue russe », dit Kamluk RT.

Les pirates ont conçu des programmes Malware de type cheval de troie qui exploitent des portes dérobées. Le malware comportent plusieurs version/extensions afin qu'il puisse s'adapter rapidement aux différentes configurations du système ( en gros c'est le logiciel est un véritable systeme d'exploitation autonome qui installe les pilotes suivant la configuration matérielle de la machine infectée, en permettant de récupérer des informations à partir de machines infectées.

un des modules du programme malware comprends différents modèles de cryptage dont une version connue (acid cryptofiler ) utilisé par l'Otan, le parlement européen et la commission européenne)

http://fr.wikipedia.org/wiki/Acid_Cryptofiler

Les premiers exemples de logiciels malveillants d'Octobre Rouge ont été découverts en Octobre 2012, mais certains ordinateurs sont infecté depuis au moins 2007.

La société Kaspersky a permis la mise a jour de ce système d'espionnage en travaillant avec un certain nombre d'organisations internationales, tout en menant des enquêtes, y compris avec les équipes du Computer Emergency Readiness des États-Unis, en Roumanie et en Biélorussie.

Pour l'expert Alexei Chachourine, les deux principales pistes sont une campagne d’espionnage soutenue par un État ou “une opération menée par une officine d’intelligence économique qui va revendre sur les informations collectées sur le marché noir”.

L'UE tente de contrer la hausse considérable dans le cyber-espionnage en lançant le Centre européen de la cybercriminalité, qui s'est ouvert vendredi.

Tous les pays du monde sont ciblé avec une forte concentration de mouchard sur la Russie et les pays de l'ex URSS.

SOURCE:

http://rt.com/news/red-october-cyber-attack-network-000/

Un système sophistiqué de cyber-espionnage utilisant les réseaux informatiques diplomatique, des gouvernements et des organismes de recherche, ainsi que des industries de gaz et du pétrole, a été découvert par les experts de Kaspersky Lab en Russie.

Les cibles de ce système d'espionnage géant comprennent un large éventail de pays, et se concentrent principalement sur l'Europe, l'ex-républiques soviétiques et en Asie centrale - et en moindrer mesure en Europe occidentale et en Amérique du Nord.

"La majorité des infections sont en fait des ambassades des pays membres ex-URSS situées dans diverses régions comme l'Europe occidentale et même en Amérique du Nord - États-Unis ou il y a peu d'infections. Mais la plupart des infections sont concentrées autour de la Russie ", Vitaly Kamluk, expert en chef de logiciels malveillants Kasperky Lab, a déclaré à RT, ajoutant qu'en Europe, les pays les plus touchés sont apparemment Beligum et la Suisse.

En plus d'attaquer les postes de travail informatiques traditionnels, «Rocra '- un abrègement de« Octobre rouge », l'équipe Kaspersky a découvert que le réseau - peut voler des données de smartphones, des configurations réseau, parcourir des bases de messagerie et du réseau local, des serveurs FTP, et voler des fichiers sur supports amovibles, y compris des fichiers qui ont été effacé.

Contrairement aux autres systeme d'espionnage déjà connus et autonome , telles que le virus Flame (qui a permis en 2010 de ralentir le programme nucléaire iranien ) les attaques de Octobre Rouge semblent choisir avec soin ses cibles. Chaque opération est apparemment tirée par la configuration du matériel de la victime et de logiciels, la langue maternelle et même les habitudes d'utilisation des documents. ( c'est du délire totale)

Les informations extraites de réseaux infectés sont souvent exploiter dans le but de pénétrer d'autres systèmes ( comme les poupée russes). Par exemple, des données confidentiels volés ont été découvert dans des listes afin de cracker des acces par mot de passe ( méthode de crack par dictionnaires)

Pour brouiller les pistes, ces espions ont mis en place plusieurs passerelles pour éviter d’être facilement identifiés. Ils ont ainsi acheté une soixantaine de noms de domaine tous reliés à une dizaine de serveurs localisés en Allemagne et en Russie. Ces derniers envoyaient à leur tour les informations à trois autres serveurs “également installés dans ces mêmes pays”, d’après Nicolas Brulez. Enfin, tout en haut de cette pyramide, un dernier serveur “n’a malheureusement pas pu être identifié”, reconnaît cet expert de Kaspersky.

L'Emplacement du serveur malveillant qui controle ce réseau global reste inconnue. Une fois un ordinateur (ou un smartphone) infecté par une pièce jointe piégée dans un mail, le logiciel malveillant pouvait installer jusqu’à 34 modules ayant tous une fonction différente. “C’est du jamais vu jusqu’à présent”, affirme Alexei Chachourine.

Un certain nombre de modules ont été constamment présent dans le système qui exécute des tâches persistantes. Cela comprenait la récupération des informations à propos d'un téléphone, sa liste de contacts, historique des appels, agenda, messages SMS et de l'histoire, même la navigation sur internet dès qu'un iPhone ou un téléphone Nokia est connecté au système.

L'objectif des pirates consiste principalement à recueillir des informations et documents qui pourraient compromettre la sécurité des gouvernements, des entreprises ou d'autres organisations et organismes. En plus de se concentrer sur les agences diplomatiques et gouvernementaux à travers le monde, les pirates ont également attaqué les secteurs de l'énergie nucléaire et des multinationales, le secteur du commerce et de l'aérospatiale.

Aucun détail n'a encore été donnée quant à l'identité des agresseurs. Cependant, il existe de fortes preuves technique pour indiquer que les assaillants sont d'origines russophones, car les mots russes, y compris l'argot ont été utilisés dans les commentaires du code source des virus-programmes.

La plupart des attaques connues ont eu lieu dans les pays russophones. elles sont lié à la langue russe. Nous ne savons pas encore actuellement quel pays se cachent derrières ce réseau d'applications malveillants, mais nous sommes plus certains que les développeurs ont choisi la langue russe.

La langue est visible à partir de liens textuels qui sont extraits de l'application lors de la décompilation des executables. Certains de ces mots sont d'origine russe. Par exemple, le mot utilisé à l'intérieur d'un des malware décompilé présente le mot «zakladka« qui signifie "signet", qui pourrait signifier une référence à des fonctionnalités de portes dérobées dans un logiciel légitime ( il parle de portes dérobés déjà implanté dans les logiciels dans le but de faciliter l'espionnage ).

Voilà pourquoi nous pensons que ce travail a été utilisé par les développeurs de langue russe », dit Kamluk RT.

Les pirates ont conçu des programmes Malware de type cheval de troie qui exploitent des portes dérobées. Le malware comportent plusieurs version/extensions afin qu'il puisse s'adapter rapidement aux différentes configurations du système ( en gros c'est le logiciel est un véritable systeme d'exploitation autonome qui installe les pilotes suivant la configuration matérielle de la machine infectée, en permettant de récupérer des informations à partir de machines infectées.

un des modules du programme malware comprends différents modèles de cryptage dont une version connue (acid cryptofiler ) utilisé par l'Otan, le parlement européen et la commission européenne)

http://fr.wikipedia.org/wiki/Acid_Cryptofiler

Les premiers exemples de logiciels malveillants d'Octobre Rouge ont été découverts en Octobre 2012, mais certains ordinateurs sont infecté depuis au moins 2007.

La société Kaspersky a permis la mise a jour de ce système d'espionnage en travaillant avec un certain nombre d'organisations internationales, tout en menant des enquêtes, y compris avec les équipes du Computer Emergency Readiness des États-Unis, en Roumanie et en Biélorussie.

Pour l'expert Alexei Chachourine, les deux principales pistes sont une campagne d’espionnage soutenue par un État ou “une opération menée par une officine d’intelligence économique qui va revendre sur les informations collectées sur le marché noir”.

L'UE tente de contrer la hausse considérable dans le cyber-espionnage en lançant le Centre européen de la cybercriminalité, qui s'est ouvert vendredi.

Dernière édition par Solstice le 21/1/2013, 06:42, édité 10 fois